` `

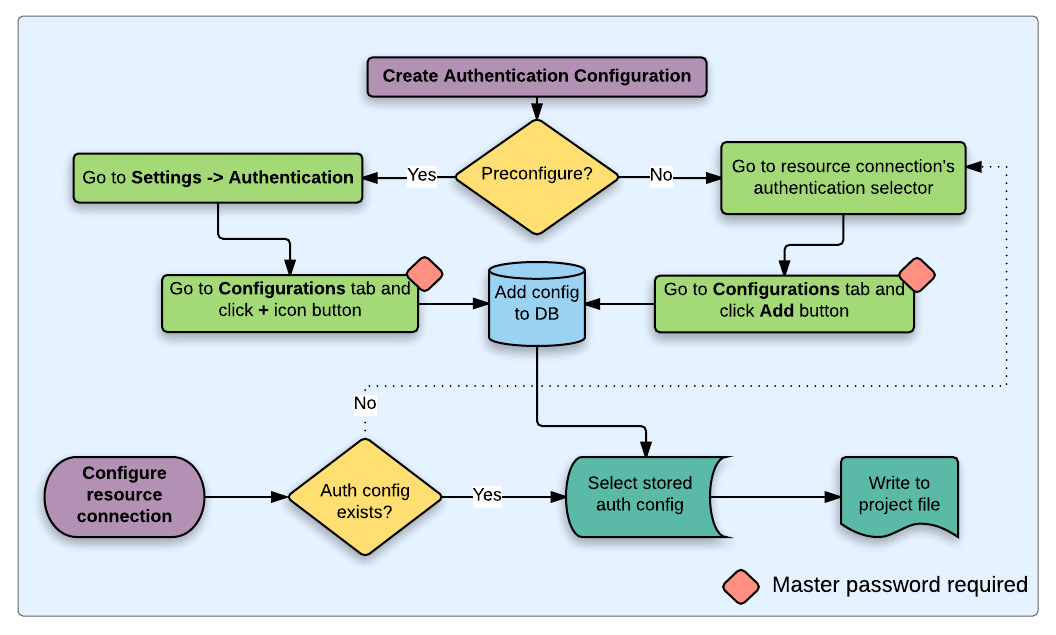

Werkstromen voor authenticatie van gebruikers¶

Algemene werkstroom voor gerbuikers

HTTP(S)-authenticatie¶

Een van de meest voorkomende verbindingen naar bronnen is via HTTP(S), bijv. servers voor webkaarten, en plug-ins voor methoden van authenticatie werken vaak met deze typen verbindingen. Plug-ins voor methoden hebben toegang tot het object HTTP request en kunnen zowel het request als de kopteksten daarvan manipuleren. Dit maakt vele vormen van authenticatie op basis van internet mogelijk. Wanneer wordt verbonden via HTTP(S) met behulp van de standaardmethode authenticatie gebruikersnaam/wachtwoord zal bij het verbinden authenticatie HTTP BASIC worden geprobeerd.

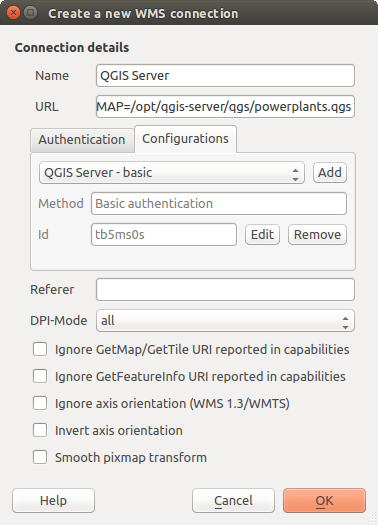

Een WMS-verbinding voor HTTP BASIC configureren

Database authenticatie¶

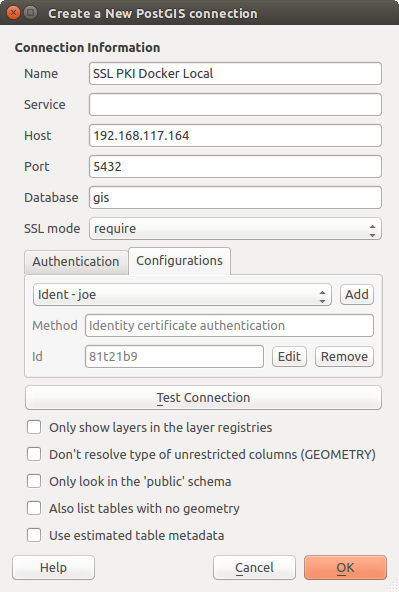

Connections to database resources are generally stored as key=value pairs, which will expose usernames and (optionally) passwords, if not using an authentication configuration. When configuring with the new auth system, the key=value will be an abstracted representation of the credentials, e.g. authfg=81t21b9.

Configureren van een verbinding Postgres SSL-met-PKI

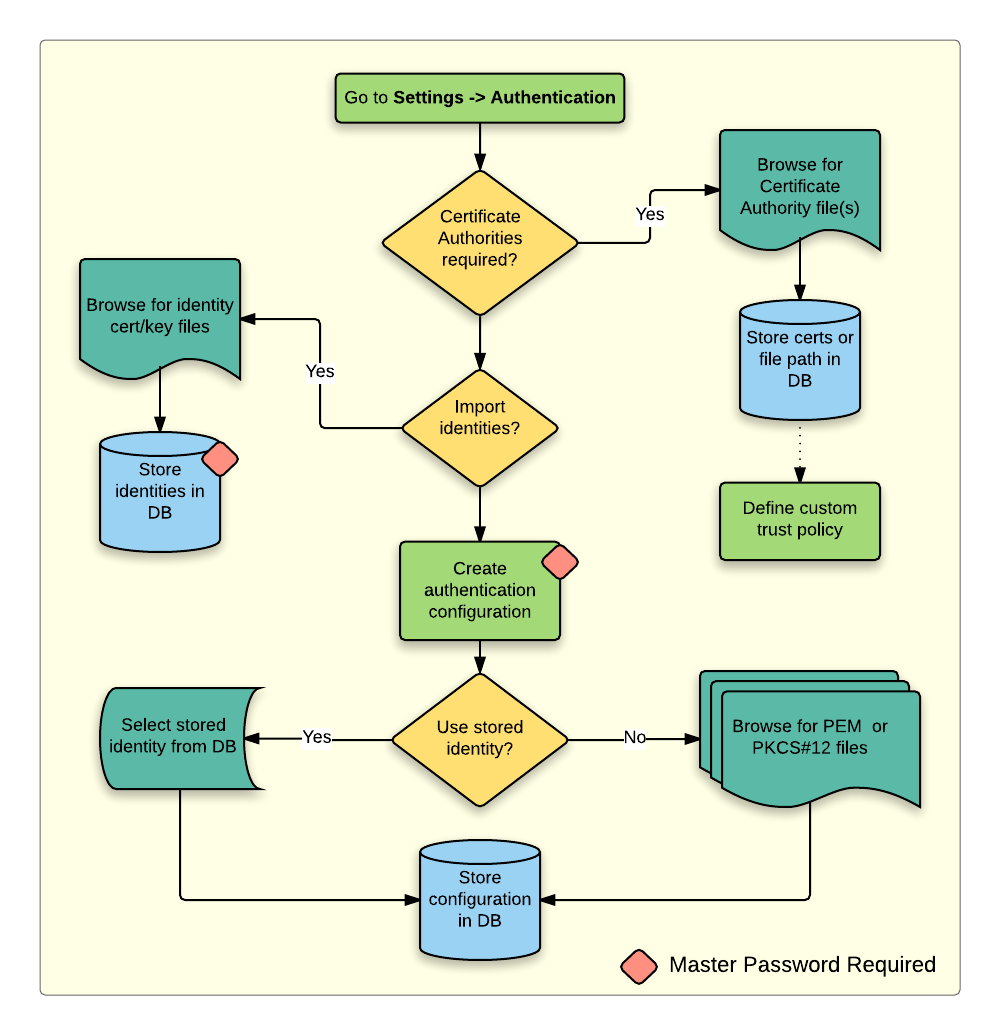

PKI-authenticatie¶

Bij het configureren van componenten van PKI in het systeem van authenticatie moet u de optie hebben om componenten te importeren in de database of te verwijzen naar opgeslagen bestanden voor componenten op uw bestandssysteem. Het laatste zou nuttig zijn als dergelijke componenten regelmatig wijzigen, of als de componenten zullen worden vervangen door een systeembeheerder. In elk geval zult u een wachtwoord moeten opslaan dat nodig is om toegang te krijgen tot private sleutels binnen de database.

Werkstroom voor configuratie PKI

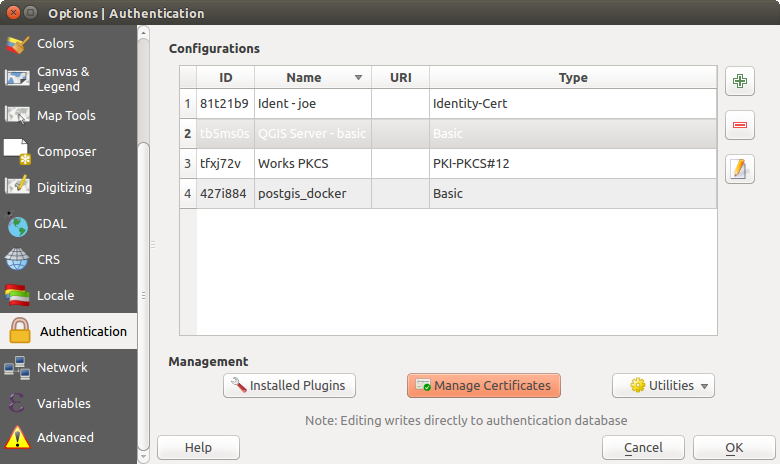

All PKI components can be managed in separate editors within the Certificate Manager, which can be accessed in the Authentication tab in QGIS Options dialog (Settings ‣ Options) by clicking the [Manage certificates] button.

Certificaten beheren openen

In the Certificate Manager, there are editors for Identities, Servers and Authorities. Each of these are contained in their own tabs, and are described below in the order they are encountered in the workflow chart above. The tab order is relative to frequently accessed editors once you are accustomed to the workflow.

Notitie

Because all authentication system edits write immediately to the authentication database, there is no need to click the Options dialog [OK] button for any changes to be saved. This is unlike other settings in the Options dialog.

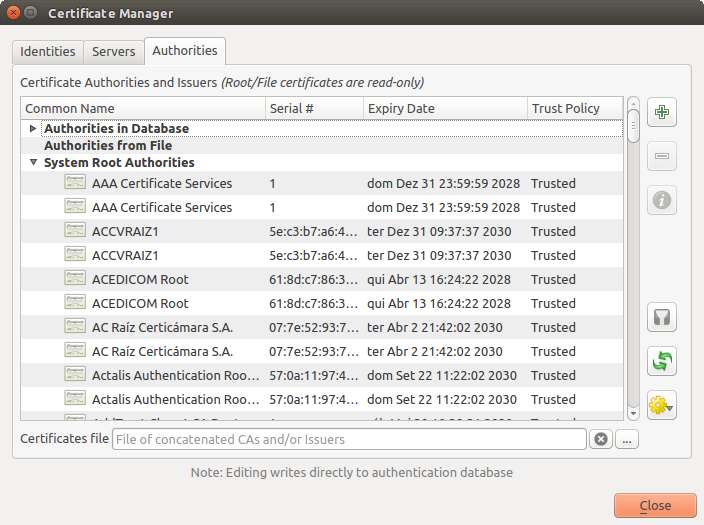

Autoriteiten¶

U kunt beschikbare Certificaat Autoriteiten (CA’s) beheren op de tab Autoriteiten in Certificaten beheren op de tab Authenticatie van het dialoogvenster Opties van QGIS.

Zoals weergegeven in de kaart voor de werkstroom hierboven is de eerste stap om een bestand van CA’s te importeren of naar te verwijzen. Deze stap is optioneel en zou niet nodig hoeven te zijn als uw vertrouwde ketens voor PKI hun origine vinden in bron-CA’s die al zijn geïnstalleerd op uw besturingssysteem (OS), zoals een certificaat van een commerciële verkoper van certificaten. Indien uw authenticerende bron-CA niet in de door het besturingssysteem vertrouwde bron-CA’s staat, zal het geïmporteerd moeten worden of een verwijzing moeten krijgen naar het pad van het bestandssysteem. (Neem contact op met uw systeembeheerder als u niet zeker bent.)

Bewerker voor autoriteiten

By default, the root CAs from your OS are available; however, their trust

settings are not inherited. You should review the certificate trust policy

settings, especially if your OS root CAs have had their policies adjusted. Any

certificate that is expired will be set to untrusted and will not be used in

secure server connections, unless you specifically override its trust policy. To

see the QGIS-discoverable trust chain for any certificate, select it and click

the  Show information for certificate.

Show information for certificate.

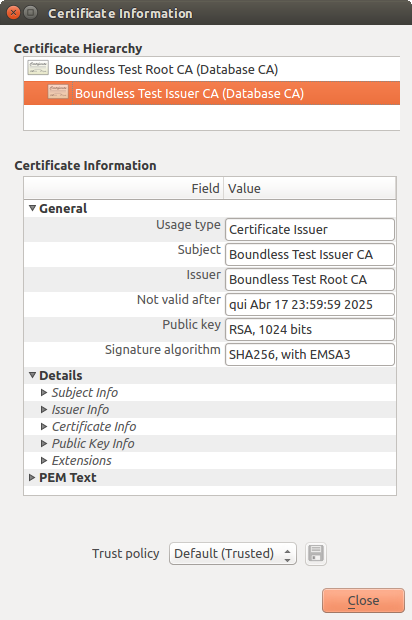

Dialoogvenster Informatie over certificaat

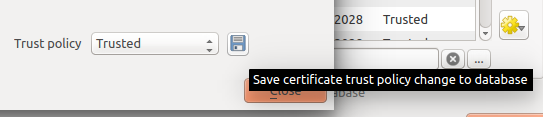

U kunt Vertrouwensbeleid  voor elk geselecteerd certificaat binnen de keten bewerken. Elke wijziging in het beleid voor vertrouwen voor een geselecteerd certificaat zal niet in de database worden opgeslagen, tenzij op de knop

voor elk geselecteerd certificaat binnen de keten bewerken. Elke wijziging in het beleid voor vertrouwen voor een geselecteerd certificaat zal niet in de database worden opgeslagen, tenzij op de knop  Wijziging van certificaat vertrouwensbeleid in database opslaan is geklikt per geselecteerd certificaat. Sluiten van het dialoogvenster zal de wijzigingen in het beleid niet doorvoeren.

Wijziging van certificaat vertrouwensbeleid in database opslaan is geklikt per geselecteerd certificaat. Sluiten van het dialoogvenster zal de wijzigingen in het beleid niet doorvoeren.

De wijzigingen van vertrouwensbeleid opslaan

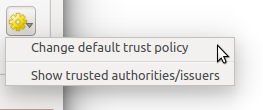

U kunt de gefilterde CA’s bekijken, zowel tussenliggende als broncertificaten, die zullen worden vertrouwd voor beveiligde verbindingen of het standaard beleid voor vertrouwen wijzigen door te klikken op de knop  Opties.

Opties.

Waarschuwing

Wijzigen van het standaard beleid voor vertrouwen zou kunnen resulteren in problemen met beveiligde verbindingen.

Menu Opties voor autoriteiten

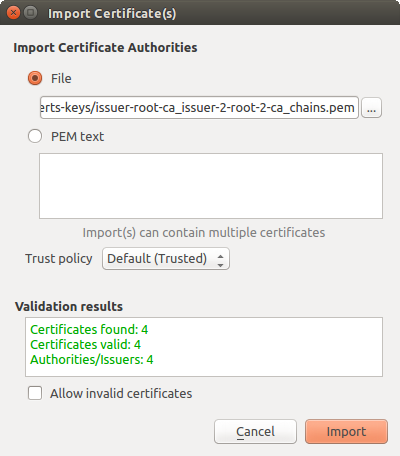

U kunt CA’s importeren of een pad voor het bestandssysteem opslaan naar een bestand dat meerdere CA’s bevat, of individuele CA’s importeren. De standaard indeling PEM voor bestanden die meerdere keten certificaten voor meerdere CA’s bevatten heeft het broncertificaat onder in het bestand staan en alle opvolgende ondertekende kindcertificaten daarboven, naar het begin van het bestand.

Het dialoogvenster voor het importeren van certificaten van CA’s zal alle CA-certificaten in het bestand vinden, ongeacht de volgorde, en ook de optie bieden om certificaten te importeren die als ongeldig worden beschouwd (voor het geval u hun beleid voor vertrouwen wilt overschrijven). U kunt het beleid voor vertrouwen overschrijven bij het importeren, of dat later doen met de bewerker voor Autoriteiten.

Dialoogvenster Certificaten importeren

Notitie

Indien u informatie over het certificaat plakt in het veld PEM-tekst, onthoud dan dat versleutelde certificaten niet worden ondersteund.

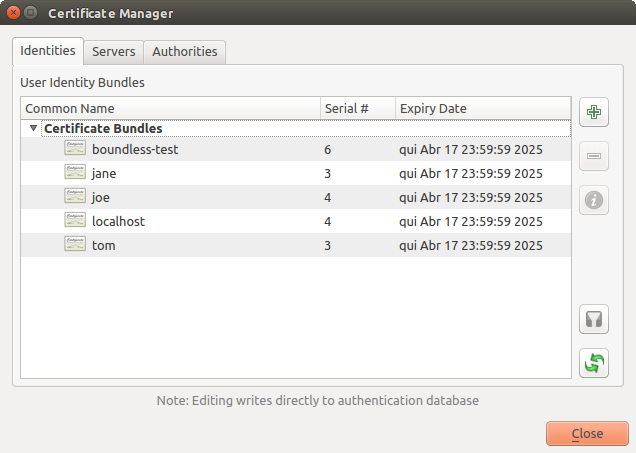

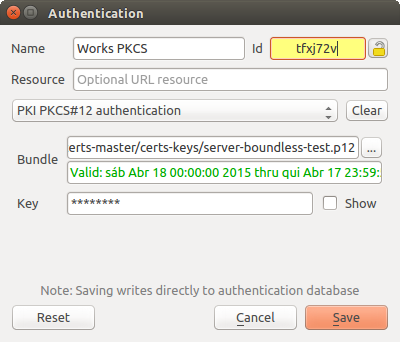

Identiteiten¶

U kunt de beschikbare bundels met identiteiten voor cliënten beheren vanaf de tab Identiteiten in Certificaten beheren op de tab Authenticatie van het dialoogvenster Opties van QGIS. Een identiteit is wat u authenticeert voor een PKI-ingeschakelde service en bestaat gewoonlijk uit een certificaat voor een cliënt en een persoonlijke sleutel, ofwel als afzonderlijke bestanden of gecombineerd in één enkel “gebundeld” bestand. De bundel of persoonlijke sleutel is vaak beveiligd met een wachtwoord.

Als u eenmaal enkele Certificaat Autoriteiten (CA’s) hebt geïmporteerd kunt u optioneel enige identiteitsbundels in de database voor authenticatie importeren. Als u de identiteiten niet wilt opslaan, kunt u naar de paden voor het bestandssysteem voor hun componenten verwijzen met een individuele configuratie voor authenticatie.

Bewerker Identiteiten

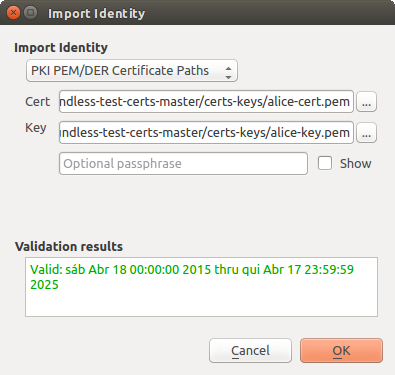

Bij het importeren van een identiteitsbundel, mag die beveiligd zijn met een wachtwoord of niet beveiligd, en mag CA-certificaten bevatten die een keten van vertrouwen vormen. Vertrouwde ketencertificaten zullen hier niet geïmporteerd worden; zij kunnen afzonderlijk worden toegevoegd onder de tab Autoriteiten.

Bij het importeren zullen het certificaat van de bundel en de persoonlijke sleutel worden opgeslagen in de database, met de opslag van de sleutel versleuteld met behulp van het hoofdwachtwoord van QGIS. Volgend gebruik van de opgeslagen bundel uit de database zal alleen het invoeren van het hoofdwachtwoord vergen.

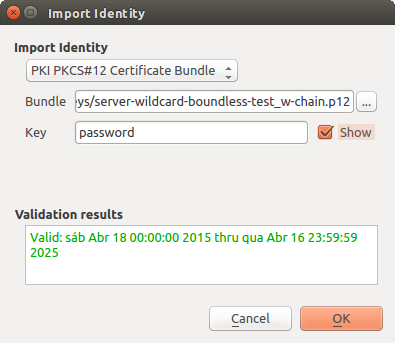

Persoonlijke identiteitsbundels, bestaande uit PEM/DER (.pem/.der) en PKCS#12 (.p12/.pfx) componenten, worden ondersteund. Als een sleutel of bundel met een wachtwoord is beveiligd, zal het wachtwoord nodig zijn om, voorafgaande aan het importeren, de component te valideren. Idem, als het certificaat van de cliënt in de bundel ongeldig is (bijvoorbeeld omdat de geldigheidsdatum nog niet is begonnen of is verlopen) kan de bundel niet worden geïmporteerd.

PEM/DER identiteit importeren

PKCS#12 identiteit importeren

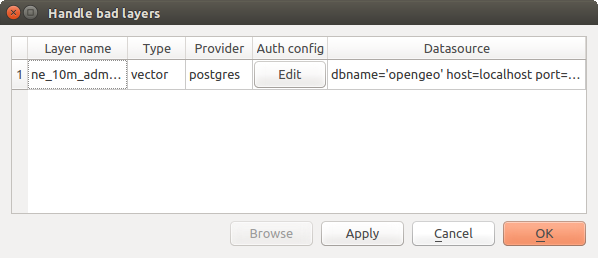

Probleemlagen afhandelen¶

Af en toe komt het voor dat de ID voor de configuratie voor de authenticatie, die werd opgeslagen in een projectbestand, niet langer geldig is, mogelijk omdat de huidige database voor authenticatie anders is dan toen het project voor het laatst werd opgeslagen, of vanwege het niet overeenkomen van de inloggegevens. In dergelijke gevallen zal het dialoogvenster Probleemlagen afhandelen worden weergegeven bij het opstarten van QGIS.

Probleemlagen met authenticatie afhandelen

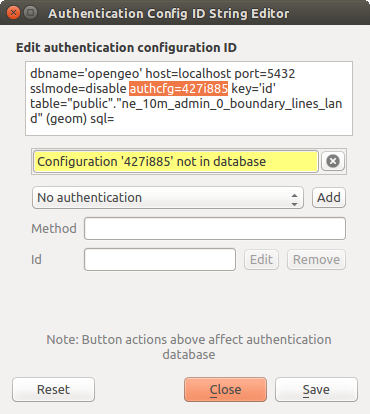

Als een gegevensbron wordt gevonden met daaraan een ID voor een configuratie voor authenticatie geassocieerd, zult u in staat zijn het te bewerken. Door dat te doen zal automatisch de tekenreeks van de gegevensbron worden bewerkt, nagenoeg op dezelfde manier als het openen van het projectbestand in een tekstverwerker en de tekenreeks te bewerken.

Probleemlagen ID voor configuratie van authenticatie bewerken

Configuratie voor authenticatie ID wijzigen¶

Occasionally, you will need to change the authenticationn configuration ID that is associated with accessing a resource. There are instances where this is useful:

- Resource auth config ID is no longer valid: This can occur when you have switched auth databases add need to align a new configuration to the ID already associated with a resource.

- Shared project files: If you intended to share projects between users, e.g. via a shared file server, you can predefine a 7-character (containing a-z and/or 0-9) that is associated with the resource. Then, individual users change the ID of an authentication configuration that is specific to their credentials of the resource. When the project is opened, the ID is found in the authentication database, but the credentials are different per user.

Een ID voor configuratie voor authenticatie wijzigen (niet vastgezet geel tekstveld)

Waarschuwing

Wijzigen van de ID voor configuratie van authenticatie wordt beschouwd als een geavanceerde bewerking en zou alleen moeten worden uitgevoerd als de volledige kennis aanwezig is voor het waarom het nodig is. Dat is waarom er een knop voor vastzetten is waarop moet worden geklikt, om het tekstveld van de ID los te maken, voorafgaande aan het bewerken van de ID.

QGIS Server ondersteuning¶

Bij het gebruiken van een projectbestand, met lagen die configuraties voor authenticatie hebben, als basis voor een kaart in QGIS Server, zijn er een aantal aanvullende stappen voor instellen noodzakelijk voor QGIS om de bronnen te laden:

Database voor authenticatie moet beschikbaar zijn

Hoofdwachtwoord voor database voor authenticatie moet beschikbaar zijn

Bij het instantiëren van het systeem voor authenticatie zal Server het bestand qgis-auth.db in ~/.qgis2/ van de map die is gedefinieerd in de omgevingsvariabele QGIS_AUTH_DB_DIR_PATH maken of gebruiken. Het kan zijn dat de gebruiker van Server geen map HOME heeft, in welk geval, de omgevingsvariabele wordt gebruikt om een map te definiëren waar de gebruiker lees/schrijf-rechten heeft en die niet is gelegen in de vanaf het web toegankelijke mappen.

Schrijf, om het hoofdwachtwoord door te kunnen geven aan Server, het in de eerste regel van een bestand op het pad van het bestandssysteem dat is te lezen door de gebruiker van de processen van Server en wordt gedefinieerd met behulp van de omgevingsvariabele QGIS_AUTH_PASSWORD_FILE. Zorg er voor het bestand te beperken tot alleen te lezen door de gebruiker van de processen van Server en sla het bestand niet op in mappen die toegankelijk zijn vanaf het web.

Notitie

QGIS_AUTH_PASSWORD_FILE variable will be removed from the Server environment immediately after accessing.

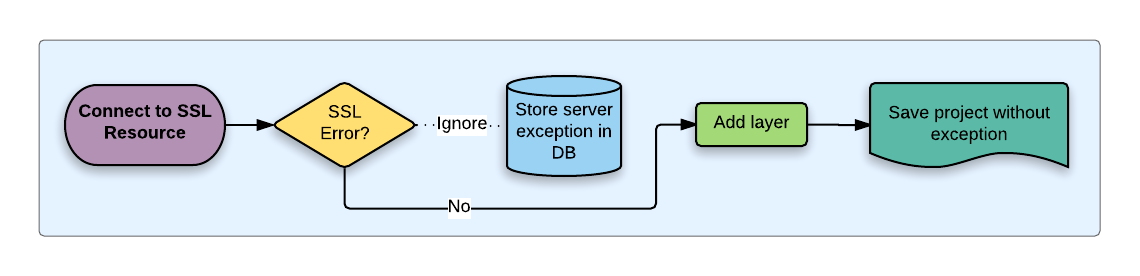

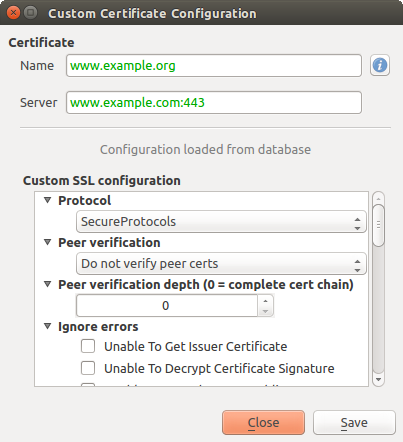

SSL server uitzonderingen¶

SSL server uitzondering

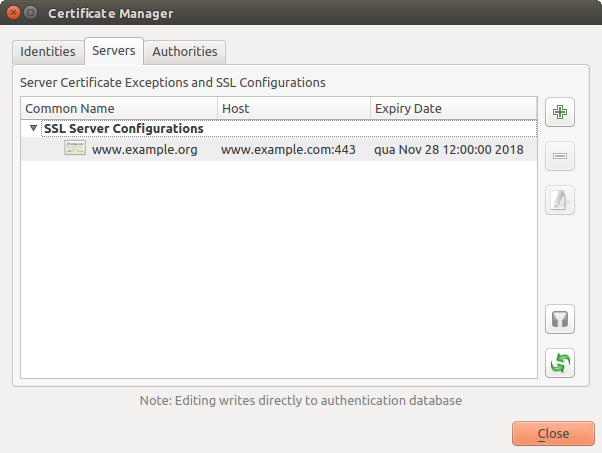

U kunt de configuraties en uitzonderingen van SSL-server beheren vanaf de tab Servers in het gedeelte Authenticatie van het dialoogvenster Opties in QGIS.

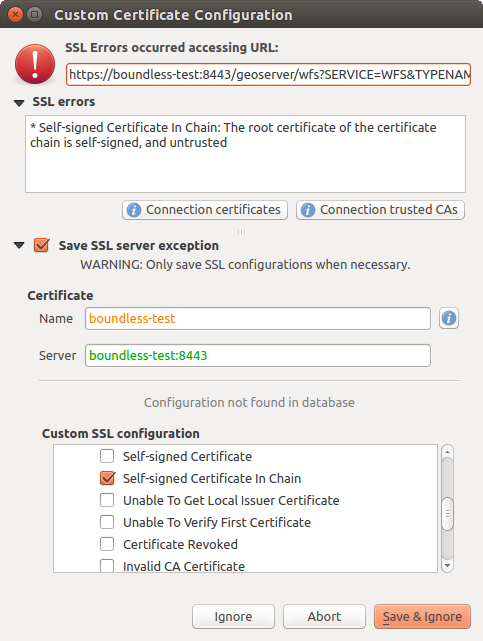

Soms, tijdens het verbinden met een SSL-server, zijn er fouten met de SSL “handshake” of het certificaat van de server. U kunt deze fouten negeren of een configuratie voor een SSL-server maken als uitzondering. Dit is soortgelijk aan hoe webbrowsers u toestaan fouten vab SSL te overschrijven, maar met een meer fijner beheer.

Waarschuwing

U zou geen configuratie voor een SSL-server moeten maken, tenzij u de volledige kennis heeft van de gehele instelling van SSL tussen de server en de cliënt. Rapporteer in plaats daarvan het probleem bij de beheerder van de server.

Notitie

Sommige instellingen van PKI gebruiken een volledige andere keten van vertrouwen van CA’s dan de keten die wordt gebruikt om het certificaat van de SSL-server te valideren. Onder dergelijke omstandigheden zal niet elke gemaakte configuratie voor de verbindende server noodzakelijkerwijze een probleem met de validatie van de identiteit van uw cliënt oplossen, en alleen de uitgever van de identiteit van uw cliënt of de beheerder van de server kunnen het probleem oplossen.

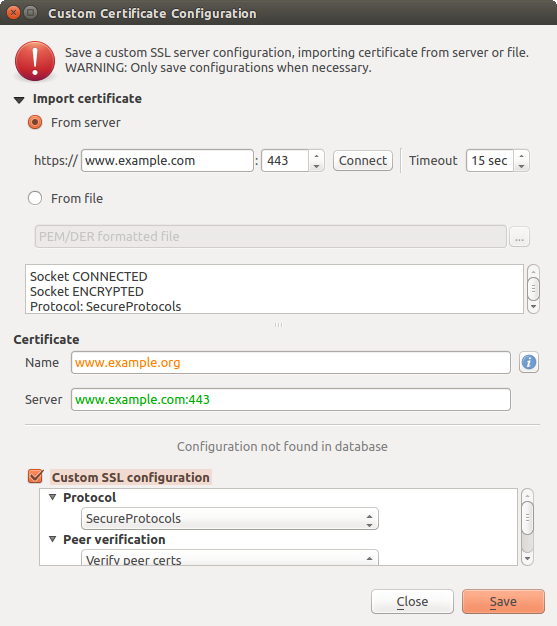

U kunt vooraf een configuratie voor een SSL-server configureren door te klikken op de knop  . Als alternatief kunt u een configuratie toevoegen als een SSL-fout optreedt gedurende een verbinding en u wordt geconfronteerd met een dialoogvenster SSL Error (waar de fout tijdelijk kan worden genegeerd of kan worden opgeslagen naar de database en genegeerd):

. Als alternatief kunt u een configuratie toevoegen als een SSL-fout optreedt gedurende een verbinding en u wordt geconfronteerd met een dialoogvenster SSL Error (waar de fout tijdelijk kan worden genegeerd of kan worden opgeslagen naar de database en genegeerd):

Handmatig configuratie toevoegen

Configuratie gedurende SSL-fout toevoegen

Als een SSL-configuratie eenmaal is opgeslagen in de database, kan die worden bewerkt of verwijderd.

Bestaande configuratie SSL

Een bestaande SSL-configuratie bewerken

Als u vooraf een SSL-configuratie wilt configureren en het dialoogvenster voor importeren werkt niet voor de verbinding van uw server, kunt u handmatig een verbinding activeren via the Python Console door de volgende code uit te voeren (vervang https://bugreports.qt-project.org door de URL van uw server):

from PyQt4.QtNetwork import *

req = QNetworkRequest(QUrl('https://bugreports.qt-project.org'))

reply = QgsNetworkAccessManager.instance().get(req)

Dit zal een dialoogvenster voor SSL-fouten openen als er een fout optreedt, waar u er voor kunt kiezen de configuratie op te slaan naar de database.