Viktigt

Översättning är en gemenskapsinsats du kan gå med i. Den här sidan är för närvarande översatt till 100.00%.

21.2. Arbetsflöden för användarautentisering

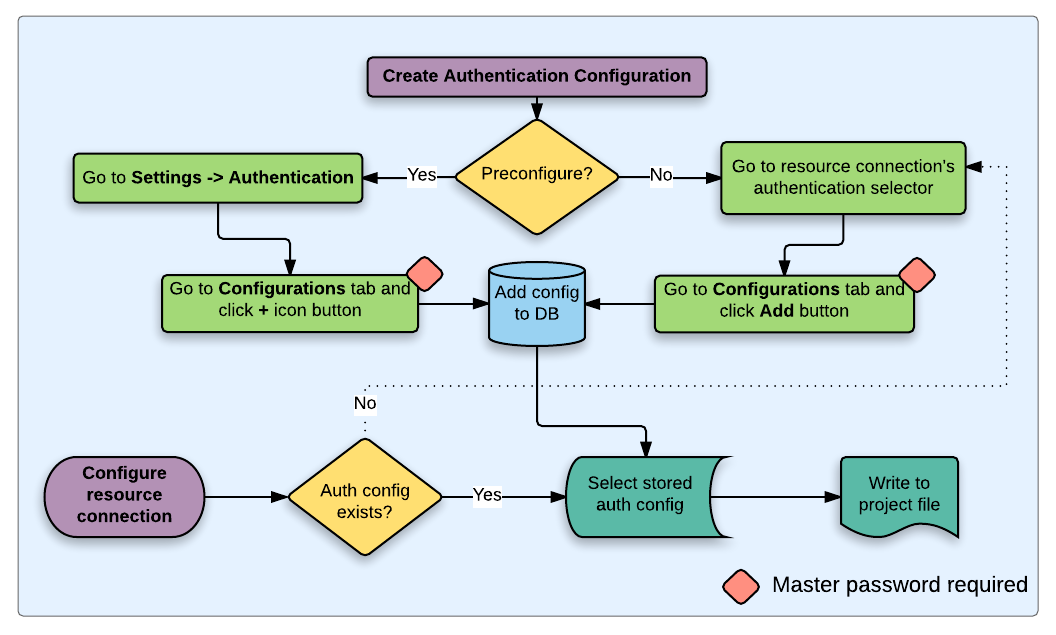

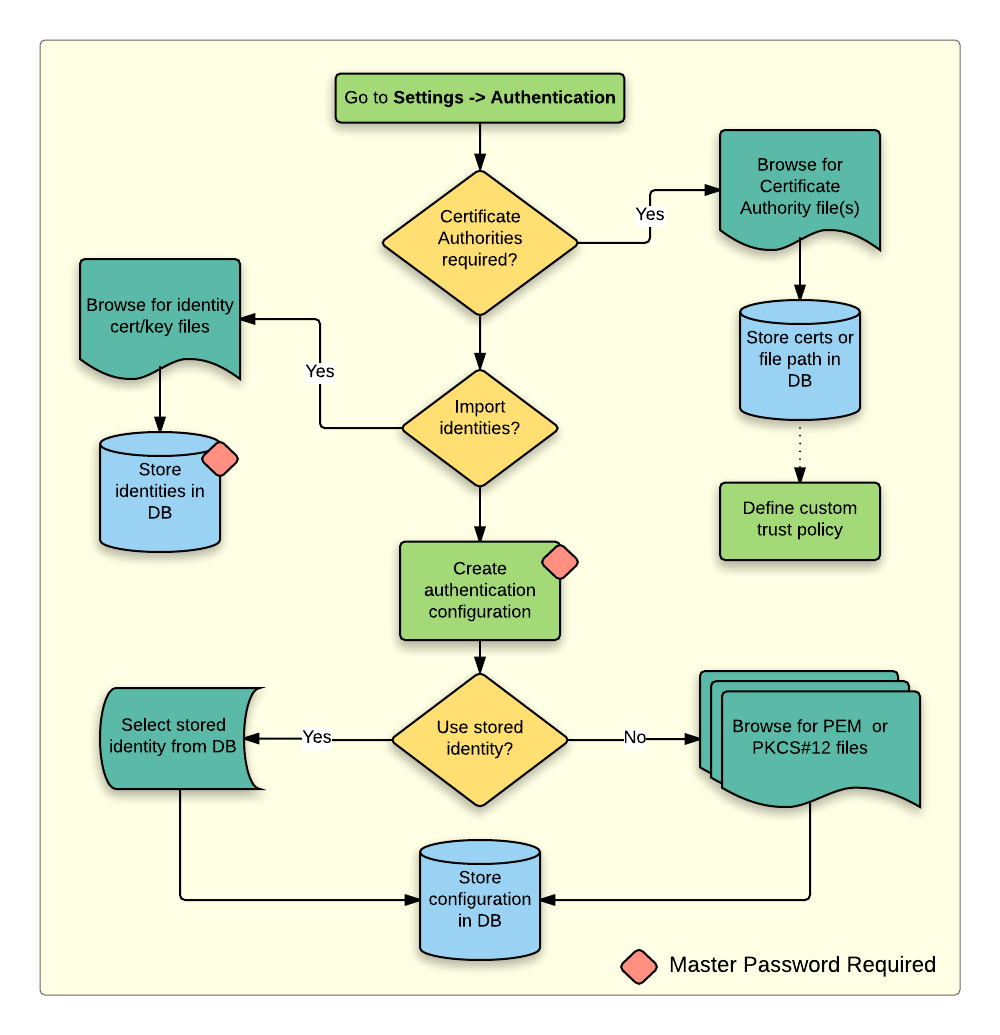

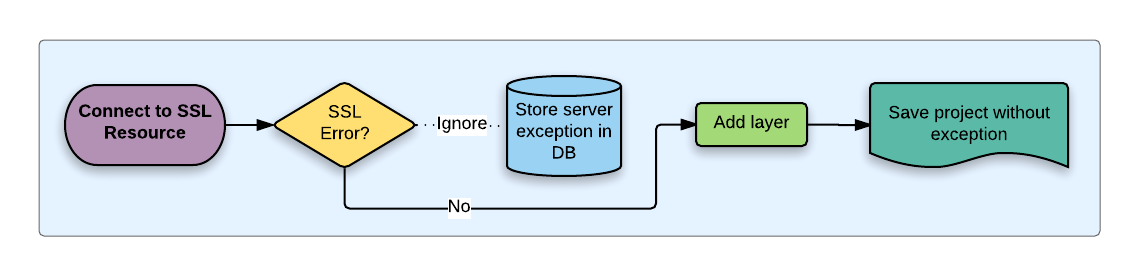

Fig. 21.19 Generiskt arbetsflöde för användare

21.2.1. HTTP(S)-autentisering

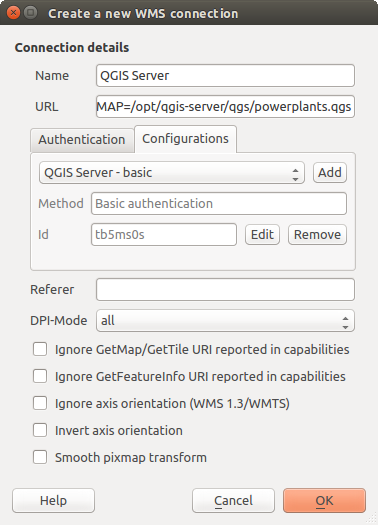

En av de vanligaste resursanslutningarna är via HTTP(S), t.ex. servrar för webbkartläggning, och tillägg för autentiseringsmetoder fungerar ofta för dessa typer av anslutningar. Metodtillägg har tillgång till HTTP-begärandeobjektet och kan manipulera både begäran och dess rubriker. Detta möjliggör många former av internetbaserad autentisering. Vid anslutning via HTTP(S) med standardmetoden för autentisering med användarnamn/lösenord kommer HTTP BASIC-autentisering att försöka vid anslutningen.

Fig. 21.20 Konfigurera en WMS-anslutning för HTTP BASIC

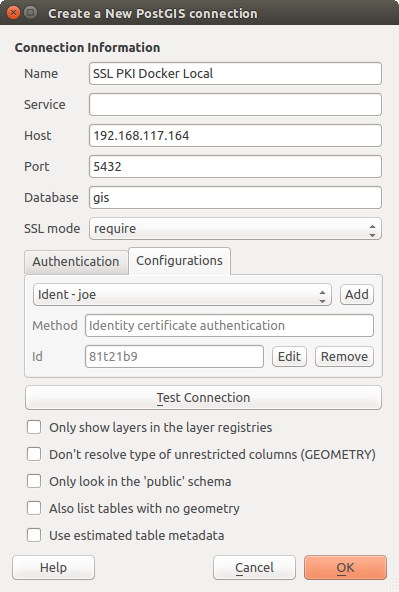

21.2.2. Autentisering av databas

Anslutningar till databasresurser lagras i allmänhet som par av typen key=value, vilket innebär att användarnamn och (eventuellt) lösenord visas om inte en autentiseringskonfiguration används. Vid konfiguration med autentiseringssystemet kommer key=value att vara en abstraherad representation av inloggningsuppgifterna, t.ex. authfg=81t21b9.

Fig. 21.21 Konfigurera en Postgres SSL-anslutning med PKI

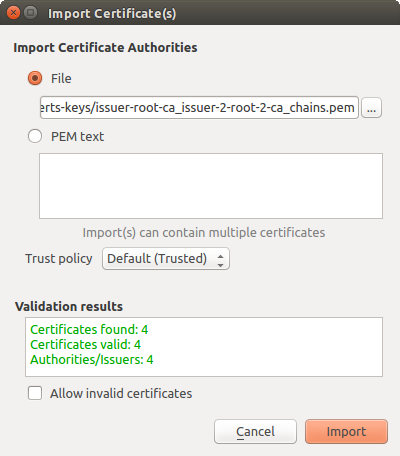

21.2.3. PKI-autentisering

När du konfigurerar PKI-komponenter i autentiseringssystemet har du möjlighet att importera komponenter till databasen eller referera till komponentfiler som lagras på ditt filsystem. Det senare kan vara användbart om sådana komponenter ändras ofta eller om komponenterna kommer att ersättas av en systemadministratör. I båda fallen måste du lagra alla lösenfraser som behövs för att komma åt privata nycklar i databasen.

Fig. 21.22 Arbetsflöde för PKI-konfiguration

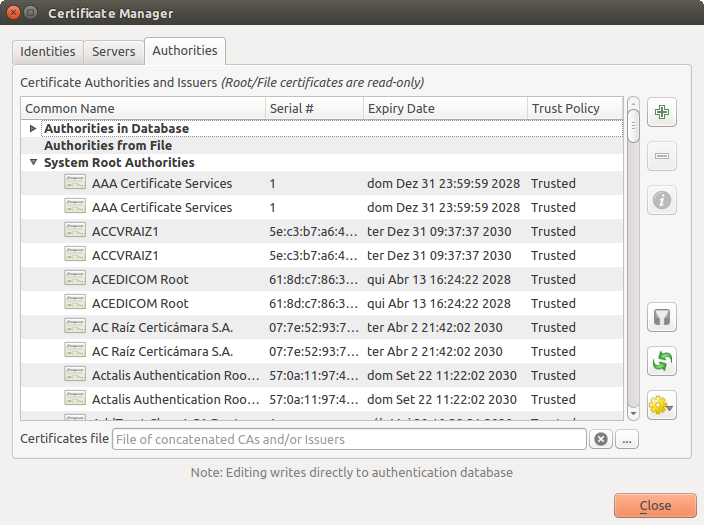

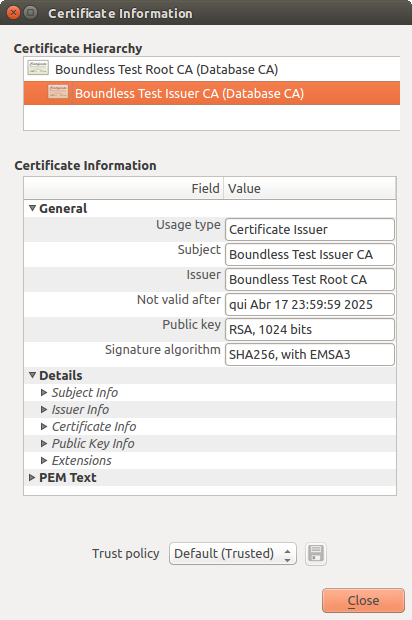

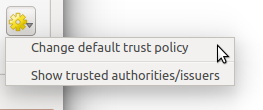

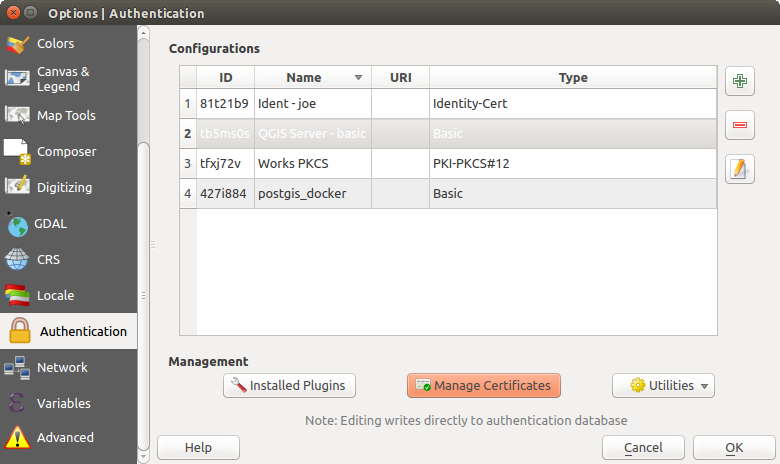

Alla PKI-komponenter kan hanteras i separata redigerare inom Certifikathanterare, som kan nås på fliken Autentisering i QGIS dialogruta Alternativ () genom att klicka på knappen Hantera certifikat.

Fig. 21.23 Öppna certifikathanteraren

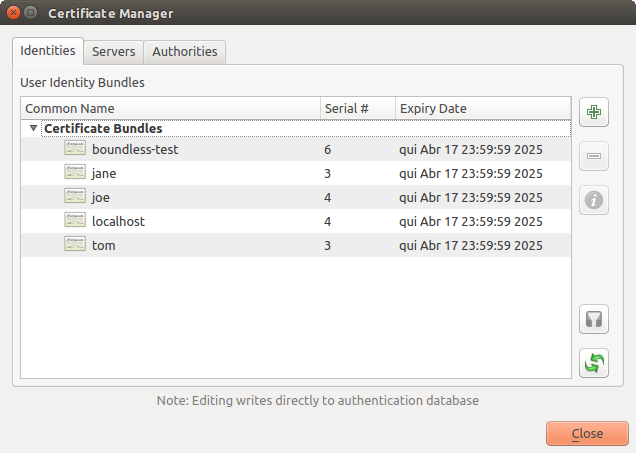

I Certificate Manager finns det redaktörer för Identities, Servers och Authorities. Var och en av dessa finns i sina egna flikar och beskrivs nedan i den ordning de förekommer i arbetsflödesdiagrammet ovan. Flikordningen är relativ till de redigerare som används ofta när du har vant dig vid arbetsflödet.

Observera

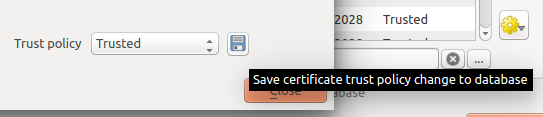

Eftersom alla ändringar i autentiseringssystemet omedelbart skrivs till autentiseringsdatabasen behöver du inte klicka på knappen Options i dialogrutan OK för att ändringarna ska sparas. Detta till skillnad från andra inställningar i dialogrutan Alternativ.

21.2.3.2. Identiteter

Du kan hantera tillgängliga klientidentitetspaket från fliken Identities i Certificate manager från fliken Authentication i dialogrutan QGIS Options. En identitet är det som autentiserar dig mot en PKI-aktiverad tjänst och består vanligtvis av ett klientcertifikat och en privat nyckel, antingen som separata filer eller kombinerade till en enda ”buntad” fil. Paketet eller den privata nyckeln är ofta skyddad med en lösenfras.

När du har importerat alla certifikatutfärdare (CA) kan du eventuellt importera alla identitetsbuntar till autentiseringsdatabasen. Om du inte vill lagra identiteterna kan du hänvisa till komponenternas filsystemssökvägar i en enskild autentiseringskonfiguration.

Fig. 21.29 Identiteter redaktör

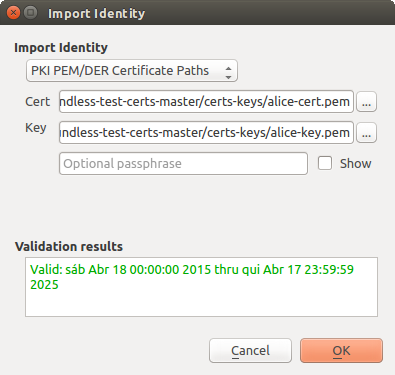

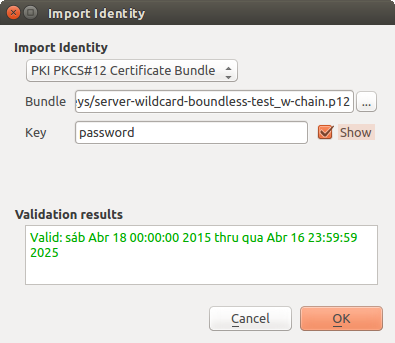

När du importerar ett identitetspaket kan det vara lösenfrasskyddat eller oskyddat och kan innehålla CA-certifikat som bildar en förtroendekedja. Förtroendekedjans certifieringar importeras inte här, utan kan läggas till separat under fliken Authorities.

Vid import kommer paketets certifikat och privata nyckel att lagras i databasen, med nyckelns lagring krypterad med QGIS huvudlösenord. Efterföljande användning av det lagrade paketet från databasen kräver endast inmatning av huvudlösenordet.

Personliga identitetsbuntar som består av PEM/DER (.pem/.der) och PKCS#12 (.p12/.pfx) komponenter stöds. Om en nyckel eller ett paket är skyddat med lösenord krävs lösenordet för att validera komponenten före import. Om klientcertifikatet i paketet är ogiltigt (t.ex. om dess giltighetsdatum ännu inte har börjat gälla eller har löpt ut) kan paketet inte heller importeras.

Fig. 21.30 Import av PEM/DER-identitet

Fig. 21.31 Import av PKCS#12-identitet

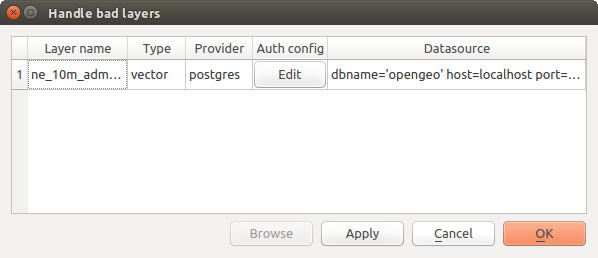

21.2.4. Hantering av dåliga lager

Ibland är konfigurations-ID:t för autentisering som sparas med en projektfil inte längre giltigt, vilket kan bero på att den aktuella autentiseringsdatabasen är en annan än när projektet senast sparades, eller på att autentiseringsuppgifterna inte stämmer överens. I sådana fall kommer dialogrutan Handle bad layers att visas när QGIS startas.

Fig. 21.32 Hantera dåliga lager med autentisering

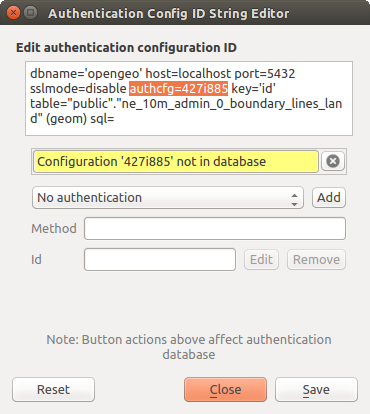

Om en datakälla har ett konfigurations-ID för autentisering associerat med sig kan du redigera det. Då redigeras datakällans sträng automatiskt, ungefär på samma sätt som när du öppnar projektfilen i en textredigerare och redigerar strängen.

Fig. 21.33 Redigera konfigurations-ID för autentisering av dåligt lager

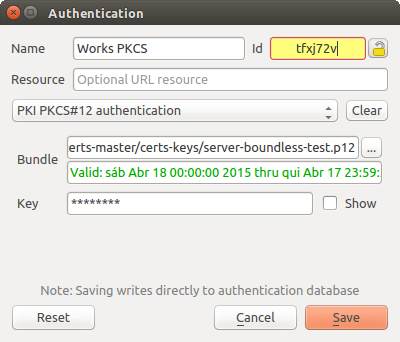

21.2.5. Ändra konfigurations-ID för autentisering

Ibland behöver du ändra det konfigurations-ID för autentisering som är kopplat till åtkomst till en resurs. Det finns fall där detta är användbart:

Resursens autentiserings-konfigurations-ID är inte längre giltigt: Detta kan inträffa när du har bytt auth-databaser och behöver anpassa en ny konfiguration till det ID som redan är associerat med en resurs.

Delade projektfiler: Om du har för avsikt att dela projekt mellan användare, t.ex. via en delad filserver, kan du fördefiniera ett 7-tecken (innehållande a-z och/eller 0-9) som är associerat med resursen. Sedan ändrar enskilda användare ID:t i en autentiseringskonfiguration som är specifik för deras referenser för resursen. När projektet öppnas finns ID:t i autentiseringsdatabasen, men inloggningsuppgifterna är olika för varje användare.

Fig. 21.34 Ändra ett lagers konfigurations-ID för autentisering (olåst gult textfält)

Varning

Att ändra auth-konfigurations-ID:t anses vara en avancerad åtgärd och bör endast göras med full kunskap om varför det är nödvändigt. Därför finns det en låsknapp som du måste klicka på för att låsa upp ID:ts textfält innan du kan redigera ID:t.

21.2.6. Stöd för QGIS Server

När du använder en projektfil, med lager som har autentiseringskonfigurationer, som grund för en karta i QGIS Server, krävs det ett par ytterligare installationssteg för att QGIS ska kunna ladda resurserna:

Autentiseringsdatabasen måste vara tillgänglig

Autentiseringsdatabasens huvudlösenord måste vara tillgängligt

Vid instansiering av autentiseringssystemet skapar eller använder Servern qgis-auth.db-filen i den aktiva användarprofilen, eller den katalog som definieras av miljövariabeln QGIS_AUTH_DB_DIR_PATH. Det kan hända att serverns användare inte har någon HOME-katalog, i så fall ska du använda miljövariabeln för att definiera en katalog som serverns användare har läs- och skrivrättigheter till och som inte finns i de kataloger som är tillgängliga för webben.

För att skicka huvudlösenordet till Server, skriv det till den första raden i filen på en sökväg i filsystemet som kan läsas av Serverns processanvändare och som definieras med hjälp av miljövariabeln QGIS_AUTH_PASSWORD_FILE. Se till att begränsa filen så att den endast kan läsas av serverns processanvändare och att filen inte lagras i kataloger som är tillgängliga för webben.

Observera

variabeln QGIS_AUTH_PASSWORD_FILE kommer att tas bort från servermiljön omedelbart efter åtkomst.

21.2.7. Undantag för SSL-server

Fig. 21.35 Undantag för SSL-server

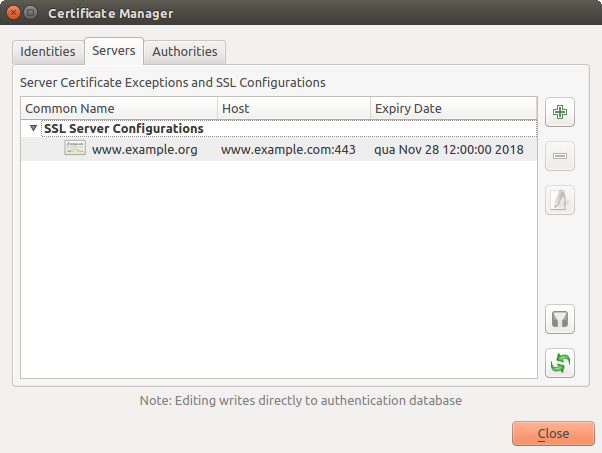

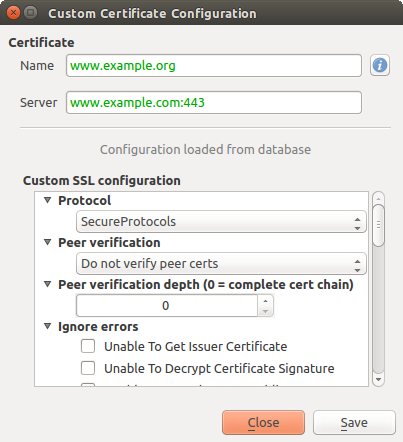

Du kan hantera SSL-serverkonfigurationer och undantag från fliken Servers i avsnittet Authentication i dialogrutan QGIS Options.

När du ansluter till en SSL-server uppstår ibland fel i SSL-”handskakningen” eller serverns certifikat. Du kan ignorera dessa fel eller skapa en SSL-serverkonfiguration som ett undantag. Detta liknar hur webbläsare tillåter dig att åsidosätta SSL-fel, men med mer detaljerad kontroll.

Varning

Du bör inte skapa en SSL-serverkonfiguration om du inte har fullständig kunskap om hela SSL-konfigurationen mellan servern och klienten. Rapportera i stället problemet till serveradministratören.

Observera

Vissa PKI-konfigurationer använder en helt annan CA-förtroendekedja för att validera klientidentiteter än den kedja som används för att validera SSL-servercertifikatet. Under sådana omständigheter kommer en konfiguration som skapats för den anslutande servern inte nödvändigtvis att åtgärda ett problem med valideringen av din klientidentitet, och det är bara utfärdaren av din klientidentitet eller serveradministratören som kan åtgärda problemet.

Du kan förkonfigurera en SSL-serverkonfiguration genom att klicka på knappen  . Alternativt kan du lägga till en konfiguration när ett SSL-fel inträffar under en anslutning och du får upp en dialogruta SSL Error (där felet kan ignoreras tillfälligt eller sparas i databasen och ignoreras):

. Alternativt kan du lägga till en konfiguration när ett SSL-fel inträffar under en anslutning och du får upp en dialogruta SSL Error (där felet kan ignoreras tillfälligt eller sparas i databasen och ignoreras):

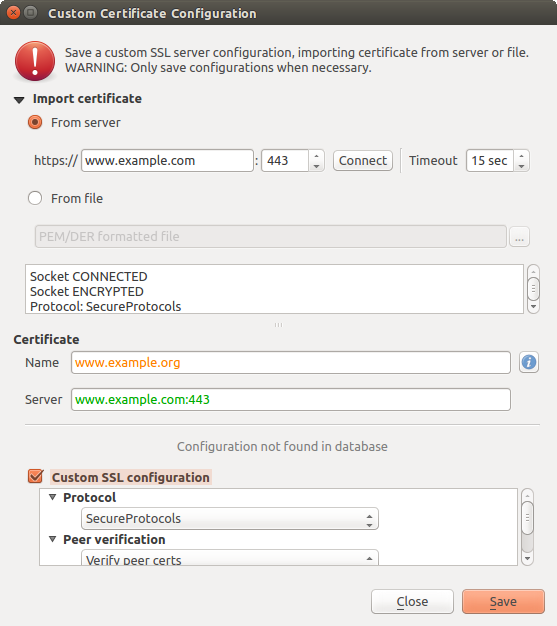

Fig. 21.36 Lägga till konfiguration manuellt

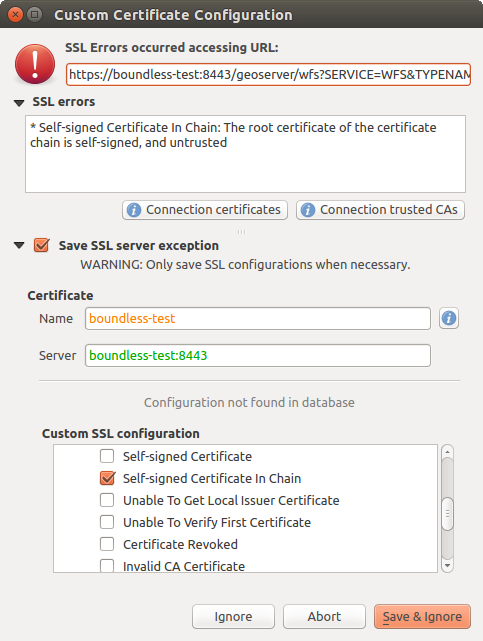

Fig. 21.37 Lägga till konfiguration under SSL-fel

När en SSL-konfiguration har sparats i databasen kan den redigeras eller tas bort.

Fig. 21.38 Befintlig SSL-konfiguration

Fig. 21.39 Redigera en befintlig SSL-konfiguration

Om du vill förkonfigurera en SSL-konfiguration och importdialogen inte fungerar för serverns anslutning, kan du manuellt utlösa en anslutning via Python Console genom att köra följande kod (ersätt https://bugreports.qt-project.org med URL:en till din server):

from qgis.PyQt.QtNetwork import QNetworkRequest

from qgis.PyQt.QtCore import QUrl

from qgis.core import QgsNetworkAccessManager

req = QNetworkRequest(QUrl('https://bugreports.qt-project.org'))

reply = QgsNetworkAccessManager.instance().get(req)

Om något fel uppstår öppnas en dialogruta för SSL-fel, där du kan välja att spara konfigurationen i databasen.